Imunní počítače, programy a programátoři

Imunní počítače (IHW), imunní programy, včetně imunního operačního systému (ISW), a imunní programátoři (IP) jsou vhodné zejména pro státní správu, volební, odvolávací, petiční, referendové a podobné systémy.

Samozřejmě i pro strategické instituce veřejných služeb, a to např. armádu, policii, BIS, centrální banku, ale například i pro komerční banky, elektrárny, ropovody a jiné (strategické) entity, (veřejné) instituce, podniky; zkrátka všude tam, kde cizí zásah do IT systému může vyvolat katastrofu.

Pro plnou imunitu těchto IT systémů jsou nezbytné

A) Technické podmínky

- Nejméně tři, až řekněme 7, vždy však lichý počet fyzicky zcela oddělených, chráněných a střežených imunních počítačů na více uzavřených místech, připojených na web, navzájem propojených a s jednotným operačním systémem vzájemné supervize, tzv. Harvardského typu, každý s přísně (fyzicky) oddělenou pamětí programu a pamětí dat včetně sběrnic.

- Imunní program (například volební, odvolávací, petiční, referendový), který běží na všech takových imunních počítačích současně, zcela stejný a ve vzájemné supervizi musí být nepřetržitě zveřejňovaný samotnými těmito imunními počítači na internetové síti (řekněme jistý druh Open-Source Software).

B) Organizační podmínky

K paměti imunních počítačů, v přísně střežených místnostech, má přístup jen velmi úzká, velmi prověřená a velmi hlídaná skupina dobře placených imunních programátorů, kteří jako jediní smí software měnit, upgradovat, ale jen vždy všichni najednou a spolu. Všichni nesou plnou trestně-právní odpovědnost za inertnost (nezávislost), čistotu, spolehlivost a správnou funkčnost imunního programu včetně imunního operačního systému. Jakékoliv rozhodnutí této skupiny imunních programátorů musí všichni podepsat a nést za ně plnou odpovědnost tak, jako by to bylo rozhodnutí vždy jen jich samých. Z toho vyplývá, že každý takový jednotlivý imunní programátor má právo veta k jakékoliv změně imunního programu. Jsou nezávislí na komkoliv, realizují pouze zákon o imunních systémech a jejich jedinou ctižádostí a povinností z ústavy a ze zákona je udržovat takový systém v chodu tak, aby nikoho nezvýhodňoval, ani nikoho nediskriminoval a fungoval tak, jak se od něho širokou veřejností, nebo majiteli, očekává. Kontrolu těchto imunních programátorů pravidelně, povinně a osobně vykonávají ve veřejné sféře nejvyšší důležitosti např. prezident a předseda výkonné rady státu, a to vždy spolu a prokazatelně. Imunní programátoři ve veřejné sféře jsou velmi dobře placeni z veřejných peněz, na požádání mohou mít svoji ochranku, musí mít status veřejných činitelů. Musí to být vždy lichý počet lidí, aby při vzájemném hlasování o změnách imunního programu (nebo imunního operačního systému) nemohla vzniknout patová situace. Přesto však platí plně právo veta každého. Optimální počet imunních programátorů s výhradním přístupem k imunním počítačům je řekněme 5-7. Spolupracujících programátorů bez přístupu k imunním počítačům a bez práva veta může být více (např. do 17 lidí), vybírají si je imunní programátoři a podléhají stejné kontrole jako imunní programátoři.

Z historie počítačů

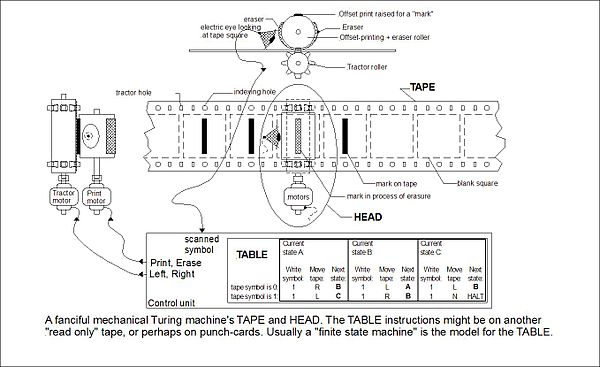

Turingův stroj

Jakýmsi předchůdcem dnešních počítačů byl Turingův stroj. Teoretický model takového počítače byl popsán matematikem Alanem Mathisonem Turingem v roce 1937. Viz např. ZDE.

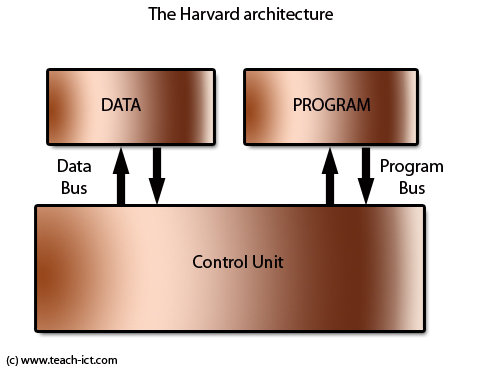

Harvardský počítač

Dokonalejší je Harvardský počítač, viz např. ZDE. Má fyzicky oddělenou paměť dat a paměť programu včetně sběrnic. Vesměs má i redukovanou instrukční sadu (RISC) mj. i z důvodů absolutní jasnosti konání každé instrukce a plné její srozumitelnosti (i) pro programátory v takové instrukční sadě programující. Tato architektura byla navržena Howardem Aikenem v třicátých letech minulého století na Harvardské univerzitě ve Spojených státech při vývoji reléového počítače HARVARD MARK 1 (1944).

Výhody Harvardské koncepce

- Je-li již levná a dostupná, dostatečně velká paměť pro programy a dostatečně velká paměť pro data, ztrácí Von Neumanovská koncepce počítače se společnou pamětí dat i programů výhodu volné alokace paměti pro data versus program(y) (výhoda nenarušitelnosti paměti programu po jakékoliv síti se pak jeví jako zcela neocenitelná, spolehlivá překážka proti hackerům a i jejich podlým kódům, např. virům).

- Neumožňuje žádný dálkový zásah do operačního systému, do uložených programů, do běžícího programu ani jeho/jejich substitucí, pokud to sám operační systém nebo běžící program imunního počítače neudělá.

- Neumožňuje dálkové špehování všeho, co se v daném počítači děje a cokoliv tam i měnit!

- Je-li již levná a dostupná, dostatečně velká paměť pro programy a dostatečně velká paměť pro data, je tato architektura ekonomicky přijatelná, protože jeden počítač zvládá velké (dlouhé) programy i velké objemy uchovávaných dat, aniž by náklady na paměť byly enormní. (Představme si nejnákladnější počítač typu Harvard s dvojnásobnou pamětí počítače typu Von Neuman. Dát pouze dvakrát více za součástky typu „paměť“ není v dnešní době vůbec ekonomicky zdrcující.)

Nevýhody Harvardské koncepce

- Nedovoluje dálkové upgrady software, pokud sám program si nepřenese data z paměti dat do paměti programu, což je samozřejmě nežádoucí.

- Nejspíše nejsou pro takové počítače běžně dostupné velmi mocné vývojové prostředky tvorby programů.

- Komunikace po síti může mít jistá omezení.

- Nebrání falešným datům ze sítě, ale při vhodném šifrování může narušitelnost dat významně ztížit.

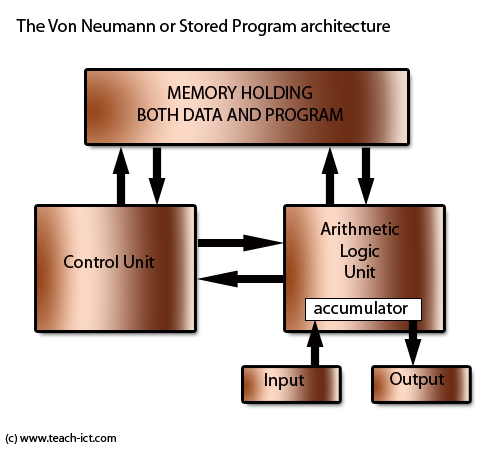

Von Neumannovský počítač

Von Neumannovo schéma, viz. např. ZDE, bylo navrženo roku 1945 americkým matematikem (narozeným v Maďarsku) Johnem von Neumannem jako model samočinného počítače. Tento model s jistými výjimkami zůstal zachován dodnes.

Výhody Von Neumannovské koncepce

- Dovoluje pružně alokovat ve společné paměti prostor pro program a prostor pro data. Pro každý program jinak, dokonce i za běhu jednoho programu v rámci celé společné paměti. To Harvardská architektura neumožňuje. Umožnuje vše jen v rámci jedné z obou pamětí. (Harvardský procesor si neumí „sáhnout“ pro (další) instrukci do paměti dat a přenésti ji do dekodéru instrukcí v procesoru.)

- Je ekonomicky výhodná, protože jeden počítač zvládá velké (dlouhé) programy s potřebou uchovat méně dat a naopak malé (krátké) programy s potřebou uchovat velké množství dat. To Harvardská architektura neumožňuje, pokud nemá obě oddělené paměti dostatečně velké. Jestliže by šlo o Harvardský počítač pro stále jednu úlohu (např. volební program), tak velikosti obou pamětí lze snadno optimalizovat, což není problém.

- Von Neumanova architektura dovoluje dálkové upgrady software.

Nevýhody Von Neumannovské koncepce

- Umožňuje dálkový zásah do programu (čili i hackerství, viry, atd.).

- Umožňuje dálkové špehování všeho, co se v daném počítači děje a cokoliv tam i měnit!

Závěrem

V době, kdy jeden GB paměti je levnější než jeden kB paměti v dobách začátků počítačů, se lze vrátit k Harvardské architektuře počítačů a cizí zásahy do operačního systému i do (běhu) programu imunních počítačů ve vzájemné supervizi by byly zcela nemyslitelné zejména právě z důvodu fyzické oddělenosti paměti dat a paměti programu.

Autor článku |

|---|

Korektura článkuMartin Böhm, Martina Böhmová |

|---|

které protokoly by se používaly po síti?

Ahoj Jindro. Dotaz jsem předal autorovi, pokud bude mít zájem, vyjádří se v odpovědi zde.

Zdravím Jindru Tichého !

Budování zcela komplexního Imunního systému se neobejde bez postupného zlepšování všeho: hw, sw, logistiky, personalizace, komunikačních kanálů, šifrování, zabezpečení, supervize, PINy, otisky prstů, obraz sítnice, … atd. Harvardský počítač je ale základ všeho a zcela klíčová věc.

Prostou simulaci EVOS (viz. http://www.kouleso.cz a také dříve: http://www.ivpr.cz) lze realizovat prakticky na stávajících systémech, (asi zatím nejlépe GNU/LInux, CORE verze) v podstatě minimálmně zabezpečených …. neb o nic moc nejde, jen o získání praxe, zkušenosti, představy. Protože by šlo o pouhý „trenažer“. Nejspíše asi protokoly VPN by zkraje mohly postačovat.

Ostrá verze např. EVOS, nebo idatabáze zákonů, expertní systémy práva ,… atd… vyžadují v reálném čase neustále se měnící vlastní strategie, triky, samokontroly, kontrolní výpočty, porovnávání, šifrování, zabezpečení, biometrie, speciální kódy, nový, vlastní hw, sw, vývojové prostředí a komunikační kanály. Postupně nic nesmí být pod cizím vlivem. To je druhý, nicméně potřebný extrém. Nikolv nesplnitelný, nebo nereálný.

To vše je ale na vysoce odbornou debatu, nicméně ne nesrozumitelnou !

V úctě,

J.P.